应急分析取证工具篇

应急响应笔记持续更新中,大部分内容都是工作上遇到的,欢迎讨论

1. 共享访问监控

- 功能:查看连接

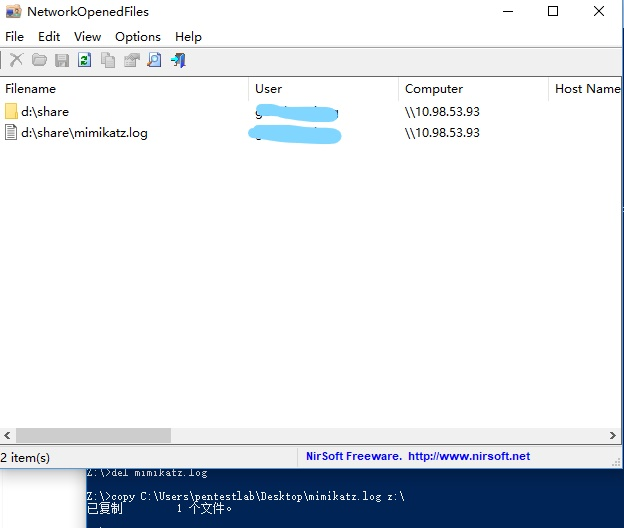

- 场景:某机器提供共享,共享文件夹一直报毒,使用该工具可快速知道哪些机器访问了该机器共享

- 下载地址:networkopenedfiles-x64.zip

使用效果如下:

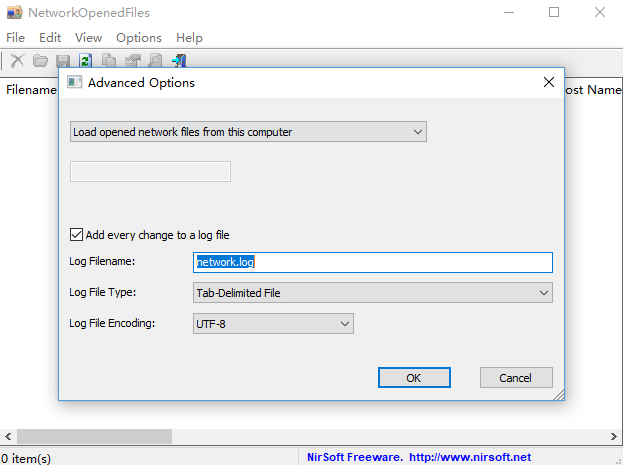

设置存储日志:

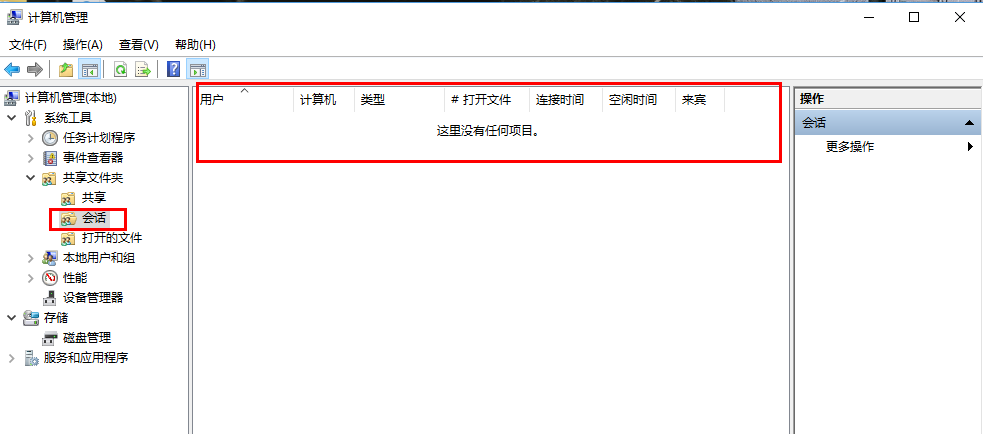

ps:后来发现windows 自带共享会话监视功能

其它:

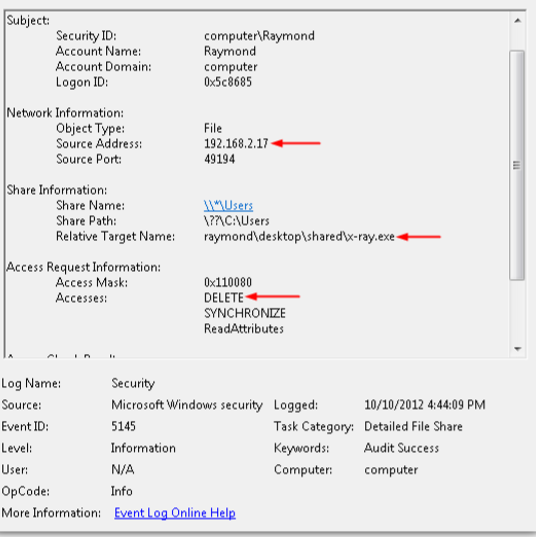

组策略中开启审核对象访问,并对共享目录中添加对应的审核账号的写入属性成功和删除的审核,即可在操作系统安全日志中看到相关记录

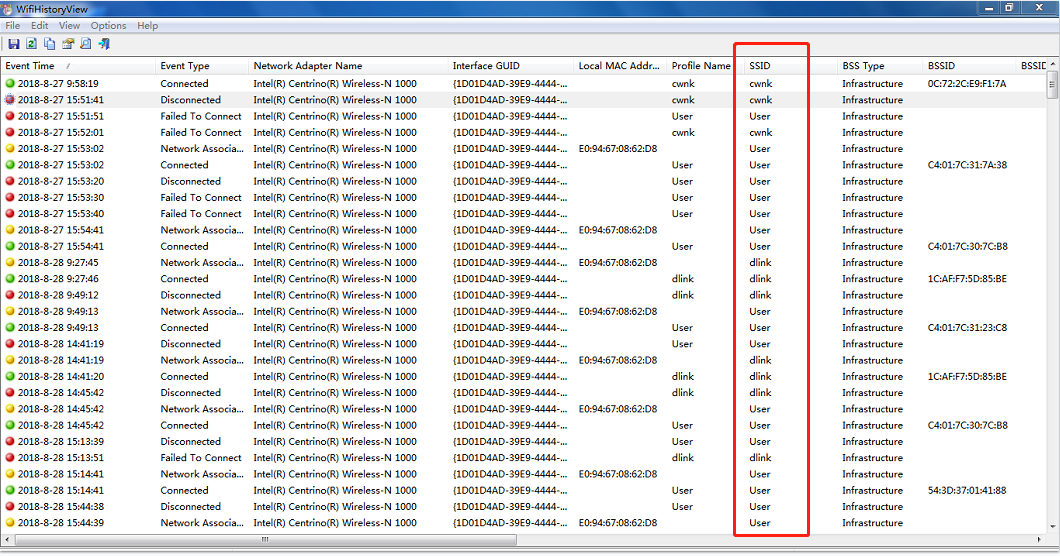

2. wifi使用记录

- 功能:查看使用wifi历史记录

- 场景:看该电脑是否有连接过其它无线网络,以证明非本内网络导致感染

- 下载地址:wifihistoryview

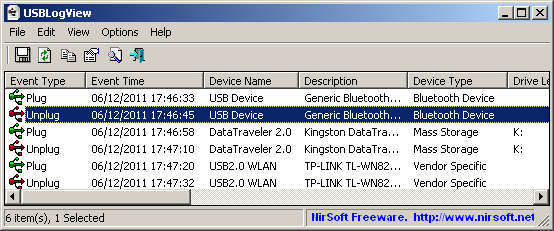

3. usb使用记录

- 功能:查看插入或拔出系统的任何USB设备的详细信息。

- 场景:查看是否为u盘传输导致感染

- 下载地址:usblogview.zip

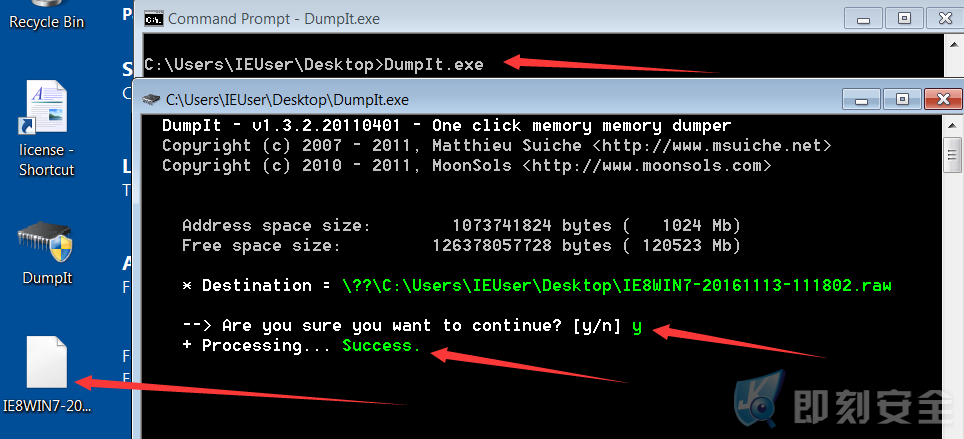

4. 内存取证

- 内存镜像工具 DumpIt.exe

- 介绍:DumpIt 是一款绿色免安装的 windows 内存镜像取证工具。利用它我们可以轻松地将一个系统的完整内存镜像下来,并用于后续的调查取证工作。

下载地址 Comae-Toolkit

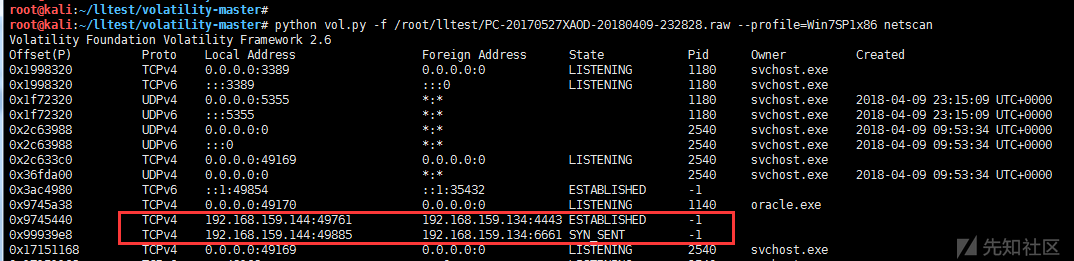

raw 内存取证

1 | python vol.py -f /root/lltest/PC-20170527XAOD-20180409-232828.raw --profile=Win7SP1x86 pslist |

5. Ghost 镜像浏览

ghost-explorer

系统比较复杂不便现场分析,可备份ghost 文件,后面用ghost-explorer 进行提取相关文件

背景:一次应急过程,客户铲掉了受感染系统,而这台服务器刚好是关键线索。幸好客户前面做了ghost备份。后面通过ghost-explorer 提取ghost 镜像注册表、日志信息成功溯源。